Какая минимальная толщина межкомнатной перегородки из гипсокартона должна быть

В последние годы многие владельцы жилых помещений используют гипсокартон, чтобы разделить пространство. Перед созданием модели необходимо тщательно продумать все элементы интерьера, их расположение, цвет, а также используемые размеры материала. От этого и будет зависеть толщина перегородки из гипсокартона, умелое её применение даст возможность получить дополнительное пространство в торцевой части.Конструкции быстро собираются и обладают прекрасными звукоизоляционными свойствами.

Вернуться к оглавлению

Полное содержание материала

- 1 Обстоятельства, влияющие на выбор каркаса и обшивки

- 2 Виды перегородок с каркасом

- 3 Как управлять толщиной перегородки

- 4 Какие бывают суммарные показатели толщины перегородки

- 5 Другие способы повышения жёсткости

- 6 Немного о торцевой части

- 7 Фото примеры толщины перегородок из гипсокартона

Обстоятельства, влияющие на выбор каркаса и обшивки

- Прежде всего, гипсокартонная перегородка должна быть устойчивой к горизонтальным нагрузкам.

Это особенно важно в помещениях с большой проходимостью и при совмещении с натяжным потолком.

Это особенно важно в помещениях с большой проходимостью и при совмещении с натяжным потолком. - Более толстый простенок вмещает в себя достаточный слой звукоизоляционного материала, размещённого внутри.

- Стена должна быть довольно крепкой, особенно в детских комнатах.

- Внутри конструкции располагают различные коммуникации, от этого напрямую зависит толщина перегородки.

Вернуться к оглавлению

Виды перегородок с каркасом

Подобные представители – это установки с использованием профиля – металлического или деревянного, обшитые гипсокартонными листами. Они могут быть заполнены специальным материалом для придания модели шумоизоляции и утепления. Для этого используются ГКЛ различного качества:

- обычные;

- водостойкие;

- огнестойкие.

Наиболее популярен гипсокартон толщиной 1,2 см. Следом за монтажом идёт финишная отделка любым выбранным способом: покраска, обои, плитка, облицовка кафелем и другое.

Основываясь на классификации немецкой компании Кнауф, которая производит качественные материалы, можно выделить следующие типы перегородок:

- С 111 – вес 1м³ 28 кг, высота до 8 м – модель из одинарного каркаса с применением стального профиля и влагостойкого гипсокартона в один слой. Может иметь толщину от 7,5 см до 15 см. Заполняется минеральной ватой, используется как ограждение внутри помещения, где малая звукоизоляция и огнеупорность.Минимальная толщина перегородки обуславливается шириной профиля и ГКЛ.

- С 112 имеет массу 1м³ до 53 кг, высоту до 9 м. Каркас из металлопрофиля в один слой, покрытие гипсокартонными листами двухслойное, наполненное минеральной ватой. Может добавлять к толщине ещё 2,5 см.Характеристики звукоизоляции более высокие, огнестойкость значительная. Используется в процессе перепланировки и при капстроительстве;

- С 113 может иметь высоту до 9,5 м и массу 1м³ до 78 кг. Имеет возможность формировать толщину до 17, 5 см.

Стальной каркас, обшитый водостойким гипсокартоном в 3 слоя и заполненный минеральной ватой, которая сохраняет тепло. Обладает отличной звукоизоляцией;

Стальной каркас, обшитый водостойким гипсокартоном в 3 слоя и заполненный минеральной ватой, которая сохраняет тепло. Обладает отличной звукоизоляцией; - С 115.1 располагает высотой до 6, 5 м, массой 1м³ до 57 кг. Оснащена вдвое каркасом из металла и двумя слоями ГКЛ. Огнестойка, имеет отличные звукоизоляционные характеристики. Величина толщины перегородки обусловлена шириной профиля. Применяется во время ремонтных работ и в только что построенных помещениях;

- С 115.2 имеет высоту до 9 м, вес 1м³ до 69 кг. Обладает двухслойным каркасом и обшивкой гипсокартоном вдвое. Каркас разделён пластом, в связи с этим происходит увеличение прочности перегородки. Внутри заполняется минватой, задерживает шумы, хорошо держит тепло. Располагает толщиной до 20 см;

- С 116 может иметь высоту до 6, 5 м и массу 1м³ до 61 кг, толщину до 22 -25 см. Двойные каркасы и ГКЛ, в перегородку можно размещать предметы коммуникации, электропроводку. Великолепная огнестойкость и звукоизоляция;

- С 118 обладает высотой до 9 м, массу 1 м³ 96 кг.

Каркас одинарный, обшивка ГКЛ трёхслойная, между листами вставлены оцинкованные пластины в 0,5 мм. Конструкция очень прочна, может защитить от проникновения в жилище;

Каркас одинарный, обшивка ГКЛ трёхслойная, между листами вставлены оцинкованные пластины в 0,5 мм. Конструкция очень прочна, может защитить от проникновения в жилище; - С 121 бывает высотой до 3,1 м, вес 1м³ составляет 32 кг. Здесь каркас деревянный с влажностью 12%, обшитый в один слой гипсокартоном. Толщина перегородки обуславливается шириной брусьев и ГКЛ, и может составлять 8,5 см;

- С 122 имеет высоту до 3,1 м и массу 1м³ до 57 кг. Обладает в два слоя отделкой гипсокартоном, помещённом на деревянный каркас. Внутрь добавлено минеральное волокно, которое обеспечивает высокую звукоизоляцию и сохранение тепла. Толщина перегородки достигает до 10 см.

Вернуться к оглавлению

Как управлять толщиной перегородки

При возникновении вопроса о выборе профиля для фальш-стены стоит произвести замер толщины стен, расположенных внутри квартиры. Если она составляет примерно 10 см, на это и надо ориентироваться. К этой цифре легко можно подобрать рекомендуемый профиль ПС. Он производится главным образом в трёх величинах касаемо поперечного сечения: 50х50, 75х50 и 100х50 мм. Третий пользуется большим спросом. Данный профиль во всю длину имеет монтажные отверстия, предназначенные для лёгкого размещения электропроводки и других коммуникаций.

К этой цифре легко можно подобрать рекомендуемый профиль ПС. Он производится главным образом в трёх величинах касаемо поперечного сечения: 50х50, 75х50 и 100х50 мм. Третий пользуется большим спросом. Данный профиль во всю длину имеет монтажные отверстия, предназначенные для лёгкого размещения электропроводки и других коммуникаций.

На практике показатель толщины в 12,6 см является оптимальным, лучше его придерживаться. Но здесь важен тот факт, какой будет нагрузка на стены. Она возникает от расположенных на них согласно задумке дизайнеров полок, ниш, подставок и других предметов.

Нужно знать, как правильно рассчитать их соответствие.

- при нагрузке в 45–55 кг на 1 кв. м материал лучше брать толщиной от 1,6 см;

- 65–70 кг выдержат листы толщиной в 1,9 см;

- более 70 кг понадобится двойная обшивка и усиление каркаса с установкой дополнительных стоек.

Вернуться к оглавлению

Какие бывают суммарные показатели толщины перегородки

Как уже было сказано, толщина гипсокартонного простенка зависит от размера толщины профиля и ГКЛ.

Существует возможность перечислить больше всего применяемые модификации перегородок по толщине:

- 12, 5 см: 10 см ПС– профиль + толщина 2-х листов с обеих сторон. Это проверенные показатели;

- 7,4 см: при употреблении арочного профиля ПП (64 мм) + толщина ГКЛ с каждой стороны. Подобная перегородка является самой тонкой в сочетании металлопрофиля и гипсокартона.

Вернуться к оглавлению

Другие способы повышения жёсткости

В некоторых случаях предполагается повышенная нагрузка на перегородку. При этом используются необычные методы сочетания материалов, а именно: на широкий профиль могут накладываться листы потоньше или соединение из нескольких слоёв. При этом понадобится большое количество саморезов. Проводится расчёт, который предваряет работу: на 1 ГКЛ понадобится более 50 крепёжных элементов. При укладке 2-х слоёв на один, на первый пойдет 6–8 саморезов, имеющих длину 2,5 см, размещённых с интервалом в 1 метр. На второй слой понадобится уже в несколько раз больше элементов длиной в 3,5 см с установкой шага в 25 см.

При укладке 2-х слоёв на один, на первый пойдет 6–8 саморезов, имеющих длину 2,5 см, размещённых с интервалом в 1 метр. На второй слой понадобится уже в несколько раз больше элементов длиной в 3,5 см с установкой шага в 25 см.

Вернуться к оглавлению

Немного о торцевой части

Необходимо позаботиться о торце перегородки, здесь можно обустроить дополнительную площадь, увеличив при этом надёжность каркаса с помощью горизонтальных поперечин, используя алюминиевый профиль. Только сам владелец может найти применение этой части стены, здесь многое придумывается и воплощается в жизнь.

Проявив фантазию, перегородку из гипсокартона можно использовать не только как простенок, но и как несущую практичную функцию, модель.

Вернуться к оглавлению

Фото примеры толщины перегородок из гипсокартона

устройство и монтаж стен из листов ГКЛ

- Выбор материала для монтажа перегородки из гипоскартона

- Выбор материала для монтажа каркаса

- Преимущества металлического профиля в качестве каркаса для перегородки

- Заклепки, просекатель или саморезы

- Альтернатива в выборе способа монтажа каркаса

- Устройство перегородок из гипсокартона с металлическим каркасом

- Технология установки перегородки

- Обшивка конструкции

Сегодня гипсокартон имеет огромную популярность в строительстве. Его применяют для возведения толстых звукоизоляционных стен, легких и тонких перегородок, каких-то декоративных элементов интерьера. Его применение в качестве облицовочного материала обусловлено простотой работы с ним. Он легко поддается обработке любыми инструментами. При необходимости в его гипсовой структуре можно фрезеровать пазы или какие-либо фигурные отверстия. Перегородки из гипсокартона получаются легкими и очень прочными, что, конечно, зависит от правильности технологии монтажа, построения каркаса и выборов материалов.

Его применяют для возведения толстых звукоизоляционных стен, легких и тонких перегородок, каких-то декоративных элементов интерьера. Его применение в качестве облицовочного материала обусловлено простотой работы с ним. Он легко поддается обработке любыми инструментами. При необходимости в его гипсовой структуре можно фрезеровать пазы или какие-либо фигурные отверстия. Перегородки из гипсокартона получаются легкими и очень прочными, что, конечно, зависит от правильности технологии монтажа, построения каркаса и выборов материалов.

Выбор материала для монтажа перегородки из гипоскартона

Межкомнатные перегородки

Прежде чем начинать строить гипсокартонные перегородки, необходимо выбрать материал. В первую очередь следует определиться с назначением конструкции, ее местонахождением и условиями использования:

- Если перегородка устанавливается в помещении, в котором присутствует постоянная влага не ниже 70 %, то следует применять влагостойкий гипсокартон.

Чтобы его отличить от обычного, достаточно взглянуть на цвет картона. Влагостойкий гипсокартон имеет зеленый наружный слой бумаги. И это, пожалуй, единственный признак, по которому можно внешне распознать или увидеть разницу. Но компания Knauf утверждает, что его структура пропитана специальными концентратами, а это придает устойчивость к влажным средам. Теряется его гигроскопическая способность. Зато перегородка из гипсокартона этого типа во влажном помещении будет стоять долго и не изменит своих параметров. Такие листы имеют маркировку ГКЛВ. Также следует считать важным свойством влагостойких листов устойчивость, а, точнее, невозможность образования на них грибков и плесени в результате действия влаги. Производитель смог достичь это путем пропитки листов антисептическими препаратами, а противодействие воде оказывают импрегнированные и влагостойкие составы. Также существенным отличием ГКЛВ от обычного является больший вес и конечно же стоимость.

Чтобы его отличить от обычного, достаточно взглянуть на цвет картона. Влагостойкий гипсокартон имеет зеленый наружный слой бумаги. И это, пожалуй, единственный признак, по которому можно внешне распознать или увидеть разницу. Но компания Knauf утверждает, что его структура пропитана специальными концентратами, а это придает устойчивость к влажным средам. Теряется его гигроскопическая способность. Зато перегородка из гипсокартона этого типа во влажном помещении будет стоять долго и не изменит своих параметров. Такие листы имеют маркировку ГКЛВ. Также следует считать важным свойством влагостойких листов устойчивость, а, точнее, невозможность образования на них грибков и плесени в результате действия влаги. Производитель смог достичь это путем пропитки листов антисептическими препаратами, а противодействие воде оказывают импрегнированные и влагостойкие составы. Также существенным отличием ГКЛВ от обычного является больший вес и конечно же стоимость. - Если перегородка из гипсокартона своими руками устанавливается не только во влажной, но и пожароопасной среде, например, на кухне, то следует применять ГКЛО.

Эти листы гипсокартона пропитаны составами, препятствующими горению. Главным отличием от обычного и влагостойкого является внешний признак – цвет картона, который является красным. Можно просмотреть также отличия на срезе в цвете гипсового наполнителя. Он отличается по стоимости и будет дороже как обычного, так и влагостойкого варианта.

Эти листы гипсокартона пропитаны составами, препятствующими горению. Главным отличием от обычного и влагостойкого является внешний признак – цвет картона, который является красным. Можно просмотреть также отличия на срезе в цвете гипсового наполнителя. Он отличается по стоимости и будет дороже как обычного, так и влагостойкого варианта. - Если необходимо спроектировать перегородки из гипсокартона своими руками в обычном помещении с нормальными условиями (влажность не более 70 % и температура не выше 30 и не ниже 5 °С), то можно применять обычные листы ГКЛ. Они имеют основное отличие от прочих в цвете – они покрыты картоном серого цвета. Эти листы не пропитаны никакими влагостойкими и пожаростойкими составами, поэтому и стоимость у них самая низкая. Их широко применяют в прихожих, гостиных, спальнях и прочих помещениях. Они одинаково хорошо обрабатываются, поэтому если условия обычные, источников влаги и огня нет, то не стоит платить больше только из-за свойств устойчивости. При покупке такого листа вы сэкономите до 30 %.

Листы выпускаются нескольких типоразмеров по толщине: 6,5 мм, 9 мм и 12,5 мм. При этом первый типоразмер соответствует материалам с повышенной гибкостью. Внутри он имеет стекловолокно, которое удерживает гипс при намокании. Ведь для изгибания в дугу его необходимо пропитать влагой. Второй тип применяется для потолков, поэтому выбираем третий типоразмер 12,5 мм. Длина же может быть и 2,5, и 4,8 м, в продаже в основном присутствует только первый вариант. Если требуется гипсокартонная перегородка больших размеров, то листы можно заказать у производителя по индивидуальным меркам.

Выбор материала для монтажа каркаса

Чтобы сделать перегородку из гипсокартона, необходимо также решить вопрос с материалом каркаса. Он может быть как из металлического профиля, так и из дерева. Решая эту задачу, следует учесть некоторые факторы:

- влажность среды;

- температурный режим;

- нагрузка.

Если в помещении частая перемена влажности, то использование деревянного каркаса приведет к постоянному движению. Из-за частого разбухания и усыхания древесины шпатлёвка просто выкрошится со стыков листов ГКЛ. И тогда сделанные гипсокартонные перегородки своими руками придут в негодность. Их надо будет снести и построить заново из металлического профиля.

Из-за частого разбухания и усыхания древесины шпатлёвка просто выкрошится со стыков листов ГКЛ. И тогда сделанные гипсокартонные перегородки своими руками придут в негодность. Их надо будет снести и построить заново из металлического профиля.

То же самое будет и в помещениях с высокими температурами с перегородками из древесины. Если монтаж перегородок из гипсокартона осуществлялся недосушенными брусьями, то после их высыхания в конструкции произойдут необратимые изменения: листы могут сдвинуться или разъехаться, перекоситься или даже надломиться. К тому же древесина склонна к растрескиванию, что также весьма нежелательно при построении перегородки из ГКЛ.

Межкомнатные перегородки самостоятельного возведения, каркас которых выполнен из деревянного бруса, менее прочны на деформации и растяжение. В обоих случаях может произойти растрескивание в местах скручивания саморезами, что приведет в негодность всю конструкцию.

Итак, почему же некоторые выбирают монтаж гипсокартонных перегородок с деревянным каркасом? Ответ на этот вопрос достаточно прост и заключается лишь в цене и доступности материала. Но, учитывая мороку с ним, все же ценовой показатель не может переломить сравнительную планку в сторону дерева. К тому же перед монтажом бруски необходимо хорошо обработать антисептическими составами, что по стоимости выльется в металлический профиль для перегородок.

Но, учитывая мороку с ним, все же ценовой показатель не может переломить сравнительную планку в сторону дерева. К тому же перед монтажом бруски необходимо хорошо обработать антисептическими составами, что по стоимости выльется в металлический профиль для перегородок.

Преимущества металлического профиля в качестве каркаса для перегородки

Виды профилейМежкомнатные перегородки из гипсокартона с каркасом из металлического профиля обладают всеми необходимыми свойствами для долговечного и неизменного существования на всем сроке службы всего здания. Оцинкованный металл не ржавеет от влаги, если только не учесть места соединения и прокалывания просекателем. Металлический профиль не горит, но при пожаре все равно придется делать перегородку заново. И это неизбежно. Конструкция из металла со временем не растрескается и не развалится. К тому же из профиля может быть изготовлена самая сложная перегородка, которую можно изготовить самостоятельно. Металл легко обрабатывается, а для соединения можно применять просекатель, и при необходимости материал можно изогнуть в любую форму.

Ширина профиля может быть любой из существующего набора: 50, 75 и 100 мм. Она зависит от назначения перегородки и ее технических характеристик.

Если будут прокладываться в перегородке какие-либо коммуникации, то необходимо применять профиль со специальными пазами. Это исключит необходимость делать отверстия самостоятельно.

Заклепки, просекатель или саморезы

Какой профиль использовать для перегородок из гипсокартона, мы уже выяснили. Остается ответить на другие вопросы.

Применение просекателяКак сделать перегородку из гипсокартона, и как осуществлять соединение профилей между собой? Эти вопросы стоят следующими в списке, поэтому сначала разберемся, чем лучше соединять профиль.

Сегодня применяются три типа соединений металлического профиля между собой:

- Саморезы.

- Заклепки.

- Просекатель, пробивание с отгибанием.

Первые два способа наиболее распространены, чтобы осуществить монтаж перегородок, хотя намного сложнее последнего. Во-первых, требуются метизы: саморезы, шурупы и прочее. Во-вторых, необходим дополнительный инструмент – шуруповерт, потому что руками не закрутишь. А для крепления вторым способом потребуется, соответственно, дрель, заклепки и заклепочник. Все это требует дополнительных расходов. Решить эти проблемы может такой не совсем простой инструмент, как просекатель. Он пробивает отверстие и загибает его края в разные стороны. Таким образом, получается достаточно надежное соединение.

Во-первых, требуются метизы: саморезы, шурупы и прочее. Во-вторых, необходим дополнительный инструмент – шуруповерт, потому что руками не закрутишь. А для крепления вторым способом потребуется, соответственно, дрель, заклепки и заклепочник. Все это требует дополнительных расходов. Решить эти проблемы может такой не совсем простой инструмент, как просекатель. Он пробивает отверстие и загибает его края в разные стороны. Таким образом, получается достаточно надежное соединение.

Альтернатива в выборе способа монтажа каркаса

Лучшим вариантом будет смешанное крепление, то есть все лицевые соединения необходимо осуществлять при помощи просекателя. А скрытые и наиболее важные в плане нагрузок – саморезами или заклепками. В чем преимущество просекателя при использовании на лицевых частях конструкции? А ответ достаточно прост и кроется в отсутствии выступающих элементов, таких как шляпки саморезов или заклепок. Комбинированный способ монтажа помогает ответить на вопрос: «Как сделать гипсокартонную перегородку качественно и чтобы плоскость была идеально ровной?»

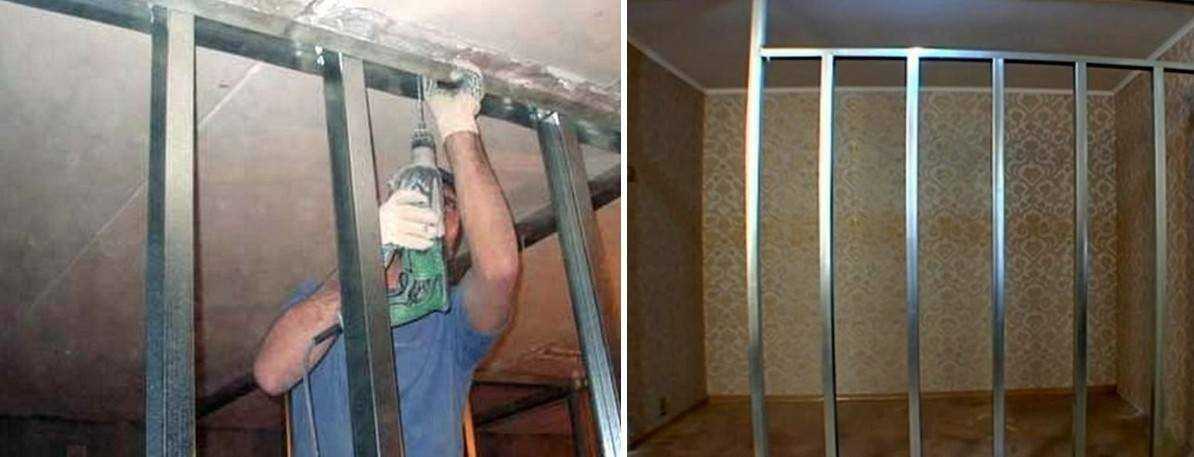

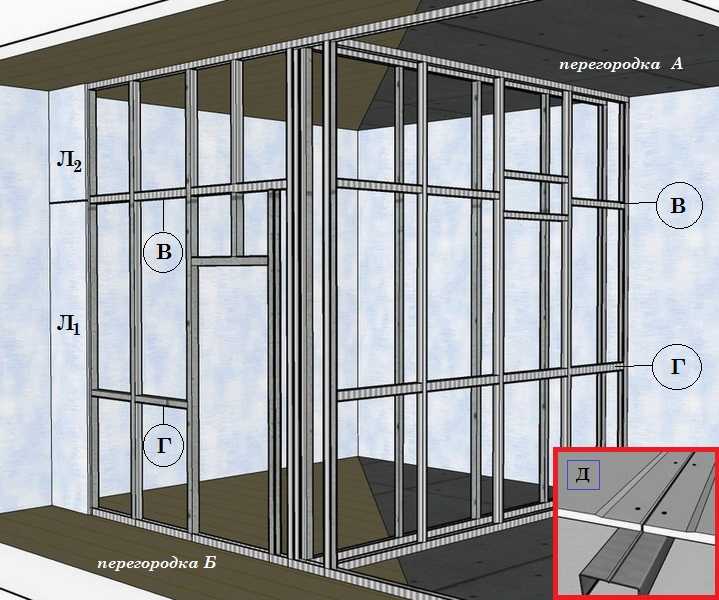

Устройство перегородок из гипсокартона с металлическим каркасом

Устройство перегородки из гипсокартонаУстройство перегородок с металлическим каркасом достаточно простое. Но для качественного конечного результата необходимо соблюдать некоторые правила и учитывать все нюансы при осуществлении монтажа.

Но для качественного конечного результата необходимо соблюдать некоторые правила и учитывать все нюансы при осуществлении монтажа.

На следующем рисунке можно увидеть устройство перегородок из гипсокартона, на нем можно выделить следующие элементы:

- Каркас, состоящий из направляющих и стоек.

- Обшивка может быть многослойной в зависимости от назначения перегородки.

- Утеплитель или звукоизолятор.

Также перегородка может содержать части коммуникаций, скрытых внутри нее. В чем, кстати, и заключаются преимущества конструкций из гипсокартона.

Технология установки перегородки

Когда изготавливаются межкомнатные перегородки из гипсокартона своими руками, необходимо придерживаться следующей инструкции:

- Первым делом необходимо расчистить место, куда будет осуществляться установка перегородки. Старые элементы стен, трухлявая древесина, отваливающиеся камни – все должно быть удалено. Поверхность при необходимости должна быть выровнена: пол залит стяжкой, стены поштукатурены хотя бы с большего.

- После того как основа готова, можно приступать к разметке. Гипсокартонная перегородка своими руками, выполненная правильно, не давит на глаз кривизной и косиной. Чтобы этого добиться, следует все выполнять максимально точно. Здесь главными инструментами станут длинный уровень, отвес, трассировочный шнур. В идеале, конечно, можно применить лазерный уровень. Но установка перегородок из гипсокартона таким способом окажется очень дорогой, поэтому можно обойтись и меньшими средствами. Итак, отмечаем на полу среднюю линию перегородки. Это будет середина направляющего профиля. Разметка при помощи уровня или отвеса переносится на потолок и стены. Предварительно на полу отмечается место будущего расположения дверей.

- Далее для построения ГКЛ-перегородки необходимо прикрутить направляющий профиль к полу, стенам и потолку. При этом если пол часто сырой, то металл следует изолировать специальной лентой. Крепеж профиля осуществляется с интервалом не реже 25-30 см. Он зависит от тяжести и нагрузки, прилагаемой к стене.

- Стоечный профиль устанавливается строго вертикально. Это можно проконтролировать при помощи уровня. Шаг установки стоек следует делать не более 60 см. Почему именно такое расстояние? Потому как стандартная ширина листа 120 см, а минеральной ватной плиты составляет 610 мм, что говорит о прочной фиксации ее в конструкции. Отрезки стоечного профиля делаются с небольшим запасом в 2 см по длине в обратную сторону. Это необходимо, чтобы он легко вошел в оба направляющих профиля и еще осталось место для его закрепления.

- Чтобы межкомнатная стена из гипсокартона своими руками получилась прочной и при открывании дверей не ощущались вибрации по всей конструкции, необходимо для них устанавливать дополнительный стоечный профиль. Он устанавливается рядом с основным. А для увеличения прочности внутрь него следует вложить деревянный брусок. Дверную коробку необходимо рассчитывать на стадии возведения конструкции, это исключит нюансы, которые могут возникнуть в дальнейшем.

Направляющий профиль также применяется для создания перемычек или полок, которые скрепляют соседние стойки. Он должен быть строго в горизонтальном расположении.

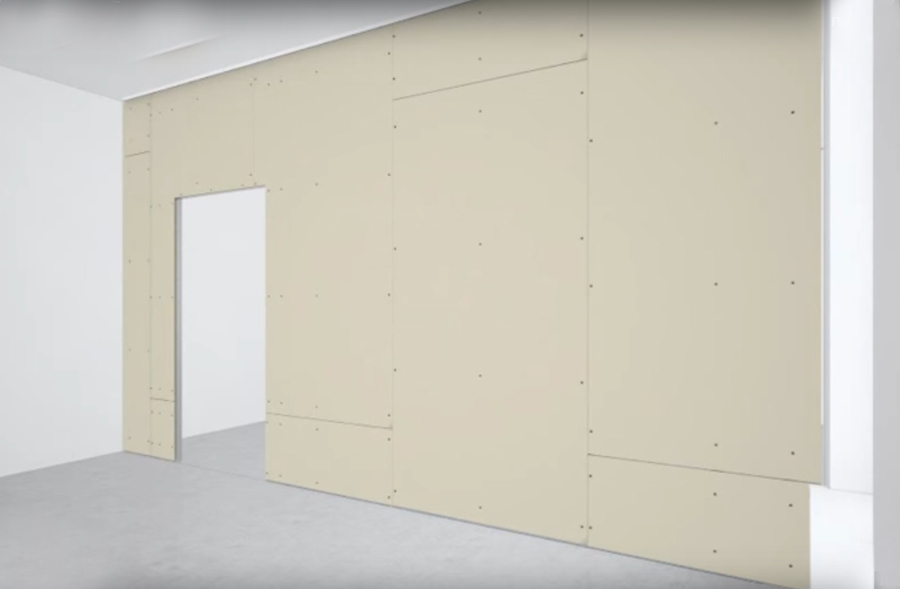

Обшивка конструкции

Межкомнатная перегородка из гипсокартона должна быть прочной, поэтому при обшивке конструкции ГКЛ на одном стоечном профиле не должно быть более одного стыка. Гипсокартон необходимо располагать в шахматном порядке с 50 % перекрытием соседнего листа.

Также следует помнить о необходимости смещения стыка листов ближе к краю над дверями. Это один из нюансов, который необходимо предусматривать еще на этапе создания конструкции из металлопрофиля.

Если профиль для гипсокартона крепился при помощи просекателя, то поверхность всегда остается ровной и гладкой. Если же применялись саморезы, то из-за их шляпок при натяжении шнура видны будут отклонения на несколько миллиметров в местах крепежа листов к профилю.

Шаг фиксации ГКЛ к профилю должен составлять не более 50 см при толщине листа не менее 12,5 мм. Это необходимо учитывать, когда осуществляется монтаж перегородки из гипсокартона своими руками. При повышенной нагрузке на стену его следует уменьшить.

Это необходимо учитывать, когда осуществляется монтаж перегородки из гипсокартона своими руками. При повышенной нагрузке на стену его следует уменьшить.

Монтаж перегородки из гипсокартона заканчивается заделкой швов, которые замазываются шпатлевкой. Обязательно на стыки необходимо положить армирующую ленту из сетки окном от 3 до 5 мм. Также предварительно перед последующей отделкой рекомендуется заделать все шляпки шурупов, которыми были прикручены листы. Для рассчета необходимого материала на перегородку воспользуйтесь нашим онлайн калькулятором перегородок.

Видео:

Видео:

ТД Стройматериалы — Перегородка с двухслойными обшивками из КНАУФ листов на одинарном металлическом каркасе С 112

Перегородка с двухслойными обшивками из КНАУФ листов на одинарном металлическом каркасе С 112

С 112

С 112 Перегородка с двухслойными обшивками из КНАУФ-листов на одинарном металлическом каркасе С 112.

Комплектная система КНАУФ.

Комплектная система КНАУФ.

- Масса 1 кв. м – около 53 кг.

- Максимальная высота перегородки – до 9 м*

- Толщина перегородки – от 100 до 150 мм

- Индекс звукоизоляции, Rw – до 56 дБ

- Предел огнестойкости – EI 60 (с применением КНАУФ-листов ГСП-А )

- Предел огнестойкости – EI 90 (с применением КНАУФ-листов ГСП- DF )

* В зависимости от типоразмера профилей каркаса и шага стоек.

Состав комплектной системы – количество на 1 м2

- (1) КНАУФ лист ГСП-А, ( ГСП- H 2, ГСП- DF ) – 4,0 м2

- (2) КНАУФ профиль ПН 50×40 (75×40, 100×40) – 0,7 пог. м

- (3) КНАУФ профиль ПС 50×50 (75×50, 100×50) – 2,0 пог. м

- (4а) Шуруп TN 25 – 13 [14] шт.

- (4б) Шуруп TN 35 – 29 [30] шт.

- (5) Шпаклевка КНАУФ Фуген – 1,0 [1,5] кг

- (6) Лента армирующая – 1,5 [2,2] пог. м

- (7) Дюбель К 6/35 – 1,6 шт.

- (8) Лента уплотнительная – 1,2 пог. м

- (9) Грунтовка КНАУФ Тифенгрунд – 0,2 л

- (10) Плита минераловатная – 1,0 м2

- (11) КНАУФ профиль ПУ – по потребности заказчика

** по потребности заказчика.

[ ] в скобках даны значения для случая, когда высота перегородки превышает длину гипсокартонного КНАУФ листа.

Данные по количеству материалов являются ориентировочными, не учитывают потерь на раскрой и требуют уточнения по проекту.

Описание

Комплектная система КНАУФ С 112 представляет собой полный комплект специально подобранных материалов, необходимых для создания перегородки с двухслойными обшивками из гипсокартонных КНАУФ листов (ГКЛ) на одинарном металлическом каркасе.

Перегородки поэлементной сборки с обшивкой гипсокартонными КНАУФ листами (ГКЛ) являются ненесущими конструкциями.

Основные строительные элементы перегородки:

- гипсокартонный КНАУФ лист (ГКЛ);

- металлические профили направляющий ПН и стоечный ПС.

Полный состав комплектной системы и требуемое количество материалов на 1 кв. метр потолка см. разделе «Технические характеристики».

Отличительные особенности данной системы:

состоит из профильного металлического каркаса, обшитого с обеих сторон гипсокартонными КНАУФ листами (ГКЛ) в два слоя.

Каркас по периметру крепится к строительным конструкциям и является несущей частью для гипсокартонных листов, которые в свою очередь крепятся к каркасу шурупами, образуя жесткую конструкцию.

Кроме основных элементов, комплектная система включает необходимые для решения конкретной строительной задачи технические решения, рекомендации по производству работ, а также инструменты и приспособления.

Все элементы комплектной системы С 112 производятся по современным технологиям, проходят строгий контроль качества, функционально ориентированы и в составе комплектной системы обеспечивают надежность всей конструкции в процессе длительной эксплуатации.

Применение

Область применения

Применяется в качестве внутренних ограждающих конструкций в помещениях различного типа, с сухим и нормальным влажностным режимом по СНиП 23-02-2003, жилых, гражданских и промышленных зданий всех степеней огнестойкости и возводимых в любых районах, включая сейсмические.

Применяется как при реконструкции, так и в новом строительстве.

Наиболее универсальная конструкция, обеспечивающая высокие характеристики, в том числе и специальные требования по огнестойкости и звукоизоляции.

При наличии требований к тепловой, звуковой и огнезащитной изоляции, полость перегородки между гипсокартонными листами заполняется изолирующим материалом из минеральных волокон.

Поверхность предназначена под последующую окончательную отделку, например, оклеивание обоями, окраску, облицовку плиткой и т. п.

Процесс монтажа включает следующие этапы работ.

- Разметку проектного положения перегородки по полу, потолку и базовым стенам.

- Монтаж каркаса перегородки С 112.

- Монтаж электрических разводок и закладных деталей для крепления стационарного оборудования внутри каркаса.

- Установку и закрепление на одной из сторон каркаса вертикально-ориентированных гипсокартонных КНАУФ листов (ГКЛ).

- Заделку швов между гипсокартонными КНАУФ листами (ГКЛ).

- Установку и закрепление на каркасе второго слоя вертикально-ориентированных гипсокартонных КНАУФ листов (ГКЛ).

- Заделку швов между гипсокартонными КНАУФ листами (ГКЛ).

- Закрепление в пространстве между стойками изоляционного материала, если это предусмотрено проектом.

- Установку и закрепление гипсокартонных КНАУФ листов (ГКЛ) с другой стороны каркаса.

- Заделку швов между гипсокартонными КНАУФ листами (ГКЛ).

- Установку и закрепление второго слоя гипсокартонных КНАУФ листов (ГКЛ) с другой стороны каркаса.

- Заделку швов между гипсокартонными КНАУФ листами (ГКЛ) и грунтование поверхности под декоративную отделку.

- Декоративную отделку перегородки после устройства чистового пола.

Рекомендации

Монтаж перегородок следует выполнять в период отделочных работ (в зимнее время при подключенном отоплении), до устройства чистых полов, когда все «мокрые» процессы закончены и выполнены разводки электротехнических и сантехнических систем, в условиях сухого и нормального влажностного режима согласно СП 50.13330.2012 Тепловая защита зданий. Актуализированная редакция СНиП 23-02-2003. При этом температура в помещении не должна быть ниже 10°С.

Актуализированная редакция СНиП 23-02-2003. При этом температура в помещении не должна быть ниже 10°С.

В условиях повышенной влажности (санузлы, кухни, ванные) рекомендуется использовать влагостойкие гипсокартонные КНАУФ листы (ГКЛВ), при этом необходимо учитывать, что в местах прямого попадания воды на стены (ванные) поверхность листов следует покрывать гидроизоляцией КНАУФ Флэхендихт.

Расположение электрических проводок в пространстве каркаса перегородки должно исключать возможность повреждения их острыми краями элементов каркаса или шурупами во время крепления гипсокартонных КНАУФ листов (ГКЛ).

Преимущества

- Комплектная система С 112 позволяет наиболее правильно, качественно и экономно решать конкретную строительную задачу — создание легкой ограждающей конструкции.

- В процессе создания перегородки исключаются неудобные «мокрые» процессы.

- Значительно увеличивается производительность труда.

- Достигается общая экономия затрат на строительство за счет облегчения конструкции здания.

- Дает дополнительную огнезащиту поверхности.

- Предоставляется возможность реализации неограниченных по замыслу, многовариантных архитектурных решений.

- Готовая перегородка имеет высокий уровень качества отделываемых поверхностей.

- Поверхность перегородки С 112 пригодна под любую отделку: окраску, оклейку обоями, декоративное оштукатуривание.

- Улучшаются тепло- и звукоизоляционные качества помещения.

- Обеспечивается не только экологическая чистота, но и благоприятный для человека микроклимат в помещении. Так как основной материал комплектной системы — гипсокартонный КНАУФ лист — обладает способностью дышать, то есть поглощать избыточную влагу и выделять ее в окружающую среду при недостатке.

Перегородки по системе КНАУФ — подбор профиля, виды каркасов и другие особенности конструкций разных серий

- Серии перегородок (по классификации КНАУФ)

- Особенности каркаса перегородок

- Инструмент и крепеж

- Этапы монтажа

Понятие «сухого» строительства подразумевает проектирование и возведение легких каркасно-обшивных конструкций, при монтаже которых затрачивается минимум средств и физических усилий. Немецкая компания KNAUF производит качественные материалы, необходимые при выполнении таких работ и является своего рода законодателем, определяющим стандарты для этого вида деятельности. Система КНАУФ для перегородок из гипсокартона известна любому строителю-профессионалу. Теперь настал и наш черед познакомиться с этими конструкциями подробней.

Немецкая компания KNAUF производит качественные материалы, необходимые при выполнении таких работ и является своего рода законодателем, определяющим стандарты для этого вида деятельности. Система КНАУФ для перегородок из гипсокартона известна любому строителю-профессионалу. Теперь настал и наш черед познакомиться с этими конструкциями подробней.

Серии перегородок (по классификации КНАУФ)

Специалисты компании классифицируют все каркасно-обшивные перегородки на несколько стандартных типов:

| Вид в разрезе по горизонтали | Тип конструкции |

| С 111 – каркас из стального профиля, обшитый 1 слоем листов гипсокартона. | |

| С 112 – стальной каркас обшит листами ГКЛ в 2 слоя. | |

| С 113 – «одинарный» каркас из стального профиля обшит трехслойным покрытием из ГКЛ. | |

С 115 – перегородки КНАУФ этой серии имеют двойной металлический каркас и 2 слоями обшивки из листов ГКЛ. |

|

| С 116 – двойной стальной каркас с пространством для коммуникаций. Конструкция обшита 2 слоями гипсокартона с каждой из сторон. | |

| С 118 – «Защита от проникновения». Каркас из стального профиля обшит ГКЛ в 3 слоя. Между листами проложена оцинкованная сталь толщиной 0,5 мм. | |

| С 121 – каркас перегородки из деревянного бруса обшит 1 слоем ГКЛ. | |

| С 122 – деревянный каркас с двухслойным покрытием из ГКЛ. |

Для наружного покрытия каркасных конструкций компания КНАУФ производит прочный высокотехнологичный материал на основе гипса, не содержащий токсичных веществ, абсолютно не горючий и имеющий отличные эксплуатационные свойства. Гипсокартон выпускается в виде КНАУФ-листов (ГКЛ) – прямоугольных элементов, состоящих из армированного гипсового «сердечника», покрытого картоном, прошедшим специальную обработку.

В зависимости от области применения эти листы имеют различные свойства и подразделяются на виды:

- ГКЛ – применяется в помещениях с нормальной влажностью.

- ГКЛО – имеет повышенную огнестойкость. Материал используется для обшивки перегородок из профиля, установленных в пожароопасных помещениях.

- ГКЛВ – влагостойкий материал. Его картонное покрытие пропитывается особым составом.

- ГКЛВО – объединяет в себе свойства влаго- и огнестойкости.

Кроме этой классификации КНАУФ листы имеют различия по виду боковой кромки. Все особенности материала обозначены маркировкой, которая наносится на каждый лист.

К содержанию↑

Особенности каркаса перегородок

Следующими составными элементами каркасно-обшивных конструкций системы КНАУФ являются металлические профили – полосы из оцинкованной стали толщиной 0,5–0,8 мм. Эти изделия придают прочность каркасу, но не утяжеляют его общий вес. Рассмотрим, какой именно профиль нужен для перегородки из гипсокартона, которая будет выполнена по системе КНАУФ:

- Профиль направляющий – ПН. Стальные полосы П-образной формы.

По размерам делится на виды: ПН-50, 65, 75 и 100. Маркировка обозначает ширину его основания. ПН оснащен отверстиями под дюбели.

По размерам делится на виды: ПН-50, 65, 75 и 100. Маркировка обозначает ширину его основания. ПН оснащен отверстиями под дюбели. - Профиль стоечный — ПС. Края боковых частей закруглены в виде буквы С. Маркировка аналогична направляющему. Стандартная длина профиля для перегородок из листов гипсокартона составляет 275, 300, 400, 450 и 600 см.

К содержанию↑

Инструмент и крепеж

Конструктивные особенности систем КНАУФ предполагают точное соблюдение всех рекомендаций производителя, касающихся их монтажа. Большое внимание специалисты компании уделяют характеристикам и качеству крепежного материала, который применяется при сборке каркасных перегородок их гипсокартона.

Для соединения профиля между собой рекомендуется использовать шурупы (саморезы) по металлу LN 9 и LB 9 (прокалывающие и сверлящие). Для крепления КНАУФ листов применяются самонарезающие шурупы типа TN и TB длиной 2,5–4 мм. Направляющий профиль крепится к перекрытиям простыми или анкерными дюбелями размером 4, 6, 8 или 12 мм.

1 — LN шуруп; 2 — LB шуруп; 3 — TN шуруп; 4 — TB шуруп

Конструкция перегородки из гипсокартона системы КНАУФ очень проста, а для ее монтажа достаточно самого простого инструмента, который есть в любом «домашнем» наборе:

- Рулетка, уровень, отвес – для разметки.

- Перфоратор – отверстия под дюбели, крепящие направляющий профиль.

- Шуруповерт – монтаж каркаса и крепление обшивки.

- Ножницы по металлу – нарезание профиля по размеру.

- Строительный нож – нарезание гипсокартона.

К содержанию↑

Этапы монтажа

Специалисты компании КНАУФ разработали поэтапную технологию установки гипсокартонных систем, подразумевающую строгую последовательность выполнения всех работ. Итак, рассмотрим краткую инструкцию по монтажу перегородки из гипсокартона:

- Разметка. Красящим шнуром отмечаем ровную линию на полу, а затем, с помощью отвеса или лазерного уровня, переносим эту отметку на смежные стены и потолок.

- Монтаж каркаса перегородки из профиля. К полу и потолку, дюбелями (через 80–100 см), крепим профиль ПН. К перекрытиям его нужно крепить, прокладывая уплотнительный материал. В ПН устанавливаем и крепим стоечный профиль. Максимальное расстояние между стойками не должно превышать 600 мм.

- Установка оборудования. В каркасной конструкции устанавливаем закладные элементы (опоры под шкафы, полки, светильники и пр.). Монтируем электропроводку и все необходимые коммуникации.

- Облицовка каркаса. С одной из сторон каркаса для перегородки из гипсокартона монтируем листы, закрепляя их саморезами через каждые 250 мм.

- Укладка звукоизоляции. Между стойками (максимально плотно) прокладываем звукоизоляционный материал.

- Полная обшивка. Крепим ГКЛ на оставшейся стороне каркаса. В случае если тип перегородки предусматривает многослойность покрытия, каждый слой листов нужно устанавливать, смещая его на 600 мм, от предыдущего.

- Отделка. Закончив облицовку каркаса, нужно прошпаклевать швы между листами и шляпки крепежных саморезов.

Гипсокартон необходимо прогрунтовать для окончательной декоративной отделки.

Гипсокартон необходимо прогрунтовать для окончательной декоративной отделки.

Этот краткий обзор гипсокартонных систем, разработанных известной немецкой компанией КНАУФ, является своего рода инструкцией, которой необходимо руководствоваться при монтаже перегородок. Дополнительные вопросы, возникающие у вас в ходе работы, будут тщательно рассмотрены нашими опытными специалистами. Не сомневайтесь, мы дадим вам ответ, который обеспечит «приятный» результат в таком непростом деле, как домашний ремонт.

Автор статьи

Перегородки из ГКЛ — виды, правила монтажа своими руками, требования и выбор

Рад, что вы заглянули в мой блог, дорогие читатели! Сегодня я хочу рассказать, как делал перегородки из гипсокартона. Нужно было разделить большую комнату на две: дети подросли и захотели, чтобы у них было свое личное пространство. Я взял гипсокартон от Кнауф и добавил звукозащиту Шуманет БМ, чтобы ребята друг другу не мешали. Выбрал профиль в 75 мм при толщине звукоизоляции в 50 мм: согласно технологии, в перегородке должен быть еще воздушный слой.

Результатом остались довольны даже мои привередливые мальчишки. Давайте же я и вам расскажу, как правильно все сделать.

Что такое Свод Нормативов и Правил, какие положения включает

Согласно решению Комитетов по строительству, а также Управлений по выполнению стандартизации, технического нормирования и сертификации за 2000 год принята статья СП 55.101.2000. Ее пункты в обязательном порядке учитываются и выполняются в процессе монтажа перегородок.

Факторы, которые учитывались при составлении требований:

- Тип здания, под который предусматривается строительство перегородки — жилой фонд, общественное, административное или промышленное здание;

- Статистика сейсмических данных в районе, где расположены эти сооружения;

- Сорт, марка строительных материалов, используемых при монтаже, соответствие специфике проводимых работ;

- Общие климатические и микроклиматические бытовые показатели.

Эти нормы и правила, сокращенно СНиП, легли в основу формирования технологии монтажа.

Требования к гипсокартону

Принятая нормами СНиПа маркировка листов гипсокартона следующая:

- ГКЛ — для строительства в помещениях с нормальной влажностью (менее 70 %) и показателях температуры от 5 до 30 градусов С. Выпускается в сером цвете без специальных пропиток, противостоящих влаге или нагреву. Рекомендован для проектирования конструкций в прихожих, гостиных, спальнях и прочих помещениях;

- ГКЛВ — гигроскопичный материал с высокой стойкостью к влаге, окрашенный в свето-зеленый цвет. Используется во влажных помещениях (более 70 %). Благодаря пропитке антисептическими веществами и концентратами не теряет своих линейных размеров и не подвергается сырости. Разработан в качестве отделочного материала в ванных помещениях;

- ГКЛО — обладает повышенными пожаростойкими свойствами, благодаря наличию в его составе волокон и составов, препятствующих горению. Выпускается в листах желтого цвета, подходит для обшивки перегородки, установленной на кухне;

- ГКЛВО — гипсокартон с улучшенными показателями пожаро и влагостойкости (до 90 %) нежно-розового цвета.

Толщина листов должна составлять 12.5 мм — оптимальные показатели для обеспечения прочности конструкции, ее звукоизоляции. Толщина в 6.5 и 9 мм — недостаточна.

Какие форматы ГКЛ можно использовать

СП за 2000 год разрешает использовать форматы гипсокартона с кромками:

- УК — для заделки стыков шпаклевкой;

- ПК — подходит для внутреннего слоя многослойной обшивки каркаса без заделки швов;

- ЗК — для заделки стыков штукатуркой;

- ПЛК и ПЛУК — при заделке швов без армирующей ленты.

Требования к выбору профиля для перегородок из гипсокартона

По СНиПу перегородки собираются из металлического холодногнутого профиля на основе оцинкованной стали. Можно использовать и бруски древесины. Влажность последней составляет 12+/-3%, сечение 40х25 мм.

Металлический профиль используется 2-х видов: стоечный (маркировка по СНиПу — СП или CW) и направляющий (ПН или UW). Их толщина которых варьируется в пределах 0. 55-0.8 мм. Направляющий выпускается в нескольких форматах: 50х40, 75х40 и 100х40 мм длиной по 3 м каждый.

55-0.8 мм. Направляющий выпускается в нескольких форматах: 50х40, 75х40 и 100х40 мм длиной по 3 м каждый.

Ширина стоечного составляет не 40, а 50 мм, так как на нем сосредотачивается основная нагрузка от листов гипсокартона. Усиленный стоечный тип — планка форматом 100х50 мм. Она рассчитана для монтажа сложных криволинейных и массивных перегородочных конструкций.

В зависимости от того, какой формат используется зависит высота конструкции. Так, для стандартной перегородки, состоящей из одинарного каркаса профиля СП 50х40 мм с однослойной обшивкой ГКЛ допустимая высота составляет 3 м, из 100х40 мм — 5 м.

Виды перегородок из гипсокартона

Виды и технические данные конструкций:

- С111 — перегородки, изготовленные на одинарном каркасе высотой 3-5 м, которые с 2-х сторон обшиты листами ГКЛ, кол-во слоев обшивки — 1. Применяются для помещений с нормальными показателями влажности. Стандарты толщины всей конструкции от 75 до 125 мм, индекс звукоизоляции 41/43/45 дБ соответственно;

- С112 — из одинарного каркаса на металлопрофиле, обшитого 2-мя слоями гипсокартона с двух сторон.

Толщина — 100/125/150 мм, высота — 4-6.5 м, звукоизоляция — 47/49/50 дБ;

Толщина — 100/125/150 мм, высота — 4-6.5 м, звукоизоляция — 47/49/50 дБ; - С113 — стандартный каркас, обшитый с 2-х сторон 3-мя слоями ГКЛ. Допустимая высота — 4.5 м, толщина конструкции — 175 мм, показатели звукоизоляции — 54 дБ;

- С115 — из двойного металлического каркаса, обшитого с 2-х сторон в 2 слоя. Толщина 155/205/255 мм, высота по СНиПу составляет 4.5-6.5 м, коэффициент звукоизоляции — 53/54/55 дБ;

- С116 — конструкции из двойного каркаса, между которыми имеется пространство для устройства коммуникаций. Обшивка — 2 слоя ГКЛ с обеих сторон, минимальная толщина — 220 мм, изоляция от звука — 49 дБ, высота — 4.5/6/6.5 м.

Согласно СП (Своду Правил) перегородки, типоразмеры которых перечислены выше, утепляются изнутри изоляционной плитой минваты. Этот стандарт прописан в нормативе ГОСТа 9573-62 и соответствует марке материала М50.

Что лучше: теплый пол или батареи?

Теплый полБатареи

Монтаж перегородок из гипсокатона

Согласно СП 55-101-2000 технология монтажа следующая:

- Составляется чертеж, в котором подробно расписываются параметры и форма будущей конструкции.

Рассчитывается расходный материал, подбирается его маркировка.

Рассчитывается расходный материал, подбирается его маркировка. - Исходя из вычислений чертежа, выполняется разметка.

- Поверх изоляционной ленты на дюбеля и анкеры шагом 60 см к полу и по аналогии на потолок устанавливается НП-профиль. Его длина равна длине будущей конструкции.

- Перпендикулярно ему вплотную к стене, на которой клеят изолирующую ленту, устанавливается стоечный тип.

- Шаг СП-профиля составляет от 400 до 600 мм, чем меньше расстояние, тем жестче и устойчивее конструкция.

- В месте проходного проема перегородки стоечный профиль. Изнутри усиливается вставками из деревянных планок.

- На расстоянии 50 см вдоль высоты стоечного профиля рекомендуется установить ребра жесткости.

- Поверх каркаса устанавливается ГКЛ. Монтаж листов начинается от стены в шахматном порядке во избежание совпадения швов, кромка гипсокартона должна находиться на середине СП профиля. Следующая плита — на второй половине металлической планки.

- Когда перегородка обшита с одной стороны, прокладывают проводку, коммуникации, устанавливают теплоизоляцию.

Переходят к финишной обшивке.

Переходят к финишной обшивке. - Стыки ГКЛ и листы шпаклюются, обрабатываются защитными смесями и покрываются декоративными отделочными материалами.

Узнать, как производить монтаж перегородок, основываясь на стандартах СП, можно на примере видео.

Варианты отделки гипсокартонных перегородок

Согласно нормативам СП за 2000 год отделочные материалы выбирают той же фирмы производителя, что и марка гипсокартона. Например, для скрепления УК кромок листов марки Кнауф предпочтительнее применять шпаклевку «Фугенфюллер». Для кромок ПЛУК без армирования — шпаклевочную смесь «Кнауф Унифлот».

В качестве скрепляющих элементов рекомендуется применять саморезы, дюбели, крючки и анкерные элементы, рассчитанные специально для монтажа конструкций с воздушной полостью. Нагрузка на анкер при однослойной обшивке не должна превышать 20 кг, при 2-х слойной — 30 кг. Соответствие качества конструкций по окончанию монтажа проверяются нормативами СНиПа (статьи 2.08.01, 2.08.02, 2.09.02, 2.09.04 и 21-01).

Нагрузка на анкер при однослойной обшивке не должна превышать 20 кг, при 2-х слойной — 30 кг. Соответствие качества конструкций по окончанию монтажа проверяются нормативами СНиПа (статьи 2.08.01, 2.08.02, 2.09.02, 2.09.04 и 21-01).

Как сделать радиусную перегородку из гипсокартона своими руками

Радиусная перегородка из гипсокартона смотрится привлекательноПонадобится вспомнить не только установку перегородки из гипсокартона своими руками, но и то, как согнуть гипсокартон.

Предварительные работы по установке перегородки

Поверхности для крепления каркаса должны быть качественно очищены. Также, постарайтесь сразу подготовить все необходимое, что пригодится вам в процессе.

Разметка под радиусную перегородку

Создать одинаковые линии на полу и потолке, чтобы перегородка не стояла косо, удастся следующими способами.

- Разметить радиус можно с помощью готовой фигуры, даже из гипсокартона. Она будет приложена к одинаковым точкам потолка и пола и послужит, как лекало.

- Можно создать и подобие циркуля, например, из шурупа, ввинченого в одну и ту же точку потолка и пола, шнурки и карандаша.

- Шнур может заменить и кусок профиля, то есть, у вас получится более четкий измеритель радиуса.

- Воспользоваться можно и профессиональным инструментом для отбивки разметки.

Установка направляющих каркаса перегородки

По готовой линии, которая намечена на полу и перенесена на потолок, вам необходимо будет установить направляющий металлопрофиль.С одной стороны он будет надрезан, чтобы принять необходимую форму по окружности.

Нарезать профиль можно при помощи болгарки или ножниц по металлу. Чем меньше радиус, тем чаще будут идти надрезы, и наоборот.

Готовый профиль устанавливается по линии разметки и закрепляется через каждые 10-15 см. Используются для этого стандартные крепежные элементы — дюбели и шурупы.

Затем устанавливаем точно такой же профиль на потолок, далее, закрепляем стойки между направляющими потолка и пола.

Установить стоечный профиль необходимо очень ровно, используя уровень или отвес. Шаг установки по горизонтали — 30-40 см, крепление при помощи саморезов или просекателя.

Для усиления перегородки рекомендуется установка деревянного бруса в крайние вертикальные стойки.

Обшивка каркаса будущей перегородки гипсокартоном

Каркас по перегородку установлен? Остается обшить одну сторону перегородки, заложить внутрь конструкции материалы утепления и звукоизоляции, если необходимо, кабели или трубы. Затем зашить обратную сторону перегородки, завершить процесс декоративными работами. Итак, в первую очередь зашиваем фасадную часть.

Для этого нам необходимо согнуть гипсокартон. Какой бы метод вы не выбрали, вам необходимо работать с ГКЛ очень аккуратно, чтобы не испортить материал. Установка гипса на каркас начинается по нижнему краю, с любой стороны, но очень медленно. Лист прикручивается саморезами к нижнему внешнему радиусу через каждые 10-12 см, по вертикальным стойкам — через 20 см.

Монтаж происходит последовательно, но с обязательным исключением крестообразных стыков. Если же край листа не попадает на среднюю линию профиля для закрепления, его можно аккуратно подрезать на месте.

Теперь мы закладываем все нам необходимое в перегородку, и приступаем к обшивке перегородки по внутреннему радиусу. Тут вам потребуется еще больше терпения, ведь внутренний сгиб еще более сложный. По большому счету, процесс практически ничем не отличается, но придется сделать разбежку в укладке гипсокартона около 60 см. Это необходимо для повышения качества и устойчивости радиусной перегородки из ГКЛ.

Поэтапная установка гипсокартонной перегородки (видео)

Коротко расскажем об основных материалах, которые применяются при изготовлении перегородок и о порядке их монтажа. Также поговорим о том, как можно сделать наш «пирог» еще более красивым, придав конструкции изогнутую форму.

Выбор профиля для каркаса перегородки из гипсокартона

В качестве составных элементов каркаса наиболее часто используют профиль. Он представляет собойП-образные полосы из прочной стальной ленты толщиной от 0,5 до 0,8 мм. Эти элементы способны придать жесткость конструкции, не утяжеляя ее. Бывают нескольких видов профиля, каждый из которых имеет свои особенности и функциональное назначение. Для того чтобы смонтировать каркас перегородки из ГКЛ своими руками, нам потребуется:

- Профиль направляющий — ПН (англ. UW). Изделие имеет П-образную (швеллерную) форму, а по размеру делится на четыре вида: ПН-50, ПН-65, ПН-75 и ПН-100. Цифровая маркировка профилей определяет ширину «спинки» — основания профиля. Отметим, что его «полка» — боковые части — имеет одинаковый размер 40 мм, независимо от марки изделия. Спинка направляющего профиля, чаще всего, оборудована отверстиями диаметром 8 мм под дюбели. Длина изделий составляет 3 м.

Профиль ПН крепится к полу и потолку помещения и служит направляющим основанием для будущей конструкции. В вертикальном положении к нему крепится следующий элемент каркаса ГКЛ-перегородки:

В вертикальном положении к нему крепится следующий элемент каркаса ГКЛ-перегородки:

- Профиль стоечный — ПС (англ. CW). Верхние края боковых частей П-образной конструкции этого изделия закруглены в форме буквы С. Ширина спинки профиля аналогична этому показателю у ПН, так как изделия будут вставляться друг в друга при монтаже. Следовательно, маркировка стоечных деталей также бывает четырех видов: ПС-50, 65, 75, 100. Длина профиля составляет 3, 3,5, 4 и 6 метров, а выбирается с учетом следующего правила: его крайне нежелательно наращивать при высоких потолках.

Полка стоечного профиля для перегородок из ГКЛ имеет три специальные отметки — канавки. Та, что в середине, определяет место стыковки листов гипсокартона, а две крайние предназначены для центрирования крепежного материала (саморезов).

Так как стоечный профиль несет на себе основную нагрузку монтируемой конструкции, поверхность его спинки имеет ребра жесткости в продольном направлении. Планируя создание перегородки, необходимо учитывать, какой вес ей придется выдерживать в процессе эксплуатации. Если предполагаемая нагрузка будет составлять 50 кг/м2, то достаточно будет использовать профиль с двумя ребрами жесткости, а 75 кг/м2 потребует уже наличия трех.

Если предполагаемая нагрузка будет составлять 50 кг/м2, то достаточно будет использовать профиль с двумя ребрами жесткости, а 75 кг/м2 потребует уже наличия трех.

Виды гипсокартона для перегородок

Рассмотрев типы профиля, который потребуется для монтажа каркаса перегородки, перейдем к другому элементу конструкции. Листы, которые применяются в ее обшивке, представляют собой плиты, состоящие из гипсовой основы специального состава и оболочки из тонкого картона (отсюда название — «гипсокартон»). Этот материал делится на несколько видов, имеющих определенную маркировку:

- ГКЛ — общее название листов гипсокартона — также подразумевает обычный материал, который применяется в помещениях с нормальным режимом влажности (сухих). Цвет листов: синий, серый.

- ГКЛО — материал с повышенной сопротивляемостью воздействию огня (огнестойкий). Гипс, входящий в его состав, пропитывается специальным раствором с армирующими добавками и обжигается. Огнестойкий гипсокартон используется при монтаже противопожарных перегородок из ГКЛ.

Цвет материала: серый, красный.

Цвет материала: серый, красный. - ГКЛВ — гипсокартон влагостойкий. Применяется в помещениях с повышенным уровнем влажности. Картонное покрытие материала обработано водоотталкивающим составом, а в гипсовый «сердечник» добавлены гидрофобные и антигрибковые вещества. Цвет листов: зеленый, синий.

- ГКЛВО — материал, объединяющий свойства нескольких видов гипсокартона — влагостойкий, с высокой сопротивляемостью к воздействию открытого огня. Элементы, из которых состоят листы, проходят комплексную обработку. Цвет материала: красный.

Наибольшую популярность заслужила продукция такого рода от немецкой компании KNAUF. Листы гипсокартона, выпущенные этим производителем, соответствуют всем требованиям СНиП. Перегородки ГКЛ, которые монтируются с применением строительных материалов компании, отличаются надежностью и долговечностью.

Следует отметить, что в последнее время участился спрос на гипсоволокнистые листы (ГВЛ) — экологически чистый материал, который также выпускается и во влагостойком исполнении. Отличие ГВЛ в том, что в состав его «сердечника» добавлены волокна целлюлозы, обеспечивающие листам дополнительную прочность. Также существует особый акустический гипсокартон — материал с повышенной звукоизоляцией.

Отличие ГВЛ в том, что в состав его «сердечника» добавлены волокна целлюлозы, обеспечивающие листам дополнительную прочность. Также существует особый акустический гипсокартон — материал с повышенной звукоизоляцией.

Все листы гипсокартона имеют прямоугольную форму и выпускаются, чаще всего, в следующих размерах: толщина — 12,5, 14 и 18 мм; высота — 2, 2,5 и 3 метра. Ширина всех типов материала стандартная и составляет 1,2 м. От выбора толщины гипсокартона напрямую будет зависеть итоговый вес, который сможет выдержать перегородка.

Порядок монтажа перегородки из гипсокартона

Итак, определившись с материалами, перейдем к монтажу перегородки. Не будем подробно расписывать всю технологию работы, расскажем лишь об основных этапах этого мероприятия и о последовательности их выполнения, условно разделив весь процесс на несколько стадий:

- Разметка расположения перегородки.

- Согласно вашему проекту, при помощи красящего шнура или шнуроотбойного приспособления, отмечаем линию на полу, в том месте, где будет установлена перегородка.

- С помощью отвеса переносим выполненную отметку на потолок и стены. Необходимо помнить о дверном проеме, который может входить в проект перегородки и обязательно отметить его местоположение.

- Согласно вашему проекту, при помощи красящего шнура или шнуроотбойного приспособления, отмечаем линию на полу, в том месте, где будет установлена перегородка.

- Монтаж каркаса.

- К потолку и полу, с помощью дюбелей (с шагом не более 1 м), крепим профиль ПН. Важно — к поверхности профиль необходимо крепить через уплотнительную ленту или герметик!

- В направляющий профиль устанавливаем (и сразу закрепляем в нем) профиль ПС. Оптимальное расстояние между стойками каркаса ГКЛ перегородки должно составлять 60 см.

- Монтаж оборудования. Внутри каркаса устанавливаем закладные детали для крепления оборудования, предусмотренного проектом (опоры для навесных шкафов, полок, бра, настенных светильников и т. д.). Далее монтируем необходимые разводки электропроводов (в защитном кожухе — гофре), трубы и другие коммуникации.

- Обшивка каркаса. Устанавливаем и закрепляем листы гипсокартона с одной стороны каркаса.

Материал крепится саморезами с шагом 200-250 мм.

Материал крепится саморезами с шагом 200-250 мм. - Укладка материала для звукоизоляции. В пазухах между стойками укладываем изоляционный материал. Важно — возводя перегородку из ГКЛ своими руками, экономить на шумоизоляторе не требуется, необходимо заполнять им каркас максимально плотно!

- Полная обшивка каркаса. Крепим листы ГВЛ с другой стороны каркаса. Отметим, что если конструкция имеет многослойное покрытие, то каждый последующий слой листов устанавливается со смещением на 60 см, относительно швов предыдущего.

- Отделка поверхности. По окончании обшивки, необходимо зашпаклевать швы между листами гипсокартона и саморезы, которыми они крепились. Поверхность нужно загрунтовать для дальнейшей декоративной отделки.

Установка перегородки из гипсокартона изогнутой формы

Рассмотрев процесс монтажа на примере стандартной перегородки из ГКЛ Knauf, расскажем также и о конструкциях изогнутой формы. Отметим, что гипсокартон — материал, обладающий достаточной пластичностью при увлажнении. После высыхания ГКЛ, заданная форма сохраняется.

После высыхания ГКЛ, заданная форма сохраняется.

Существует «сухой» способ изгиба материала, который заключается в нанесении на одну из сторон листа множественных пропилов. Но он применяется реже, так как чрезвычайно трудоемок. Также на рынке стройматериалов присутствует арочный тип ГКЛ — он тоньше (6,5 мм) и уже (60 см) обычного.

Для обустройства изогнутой перегородки ГКЛ необходимо выбирать листы толщиной 9-12 мм, так как эти конструкции имеют только декоративное назначение. Смонтировать каркас овальной формы поможет специальный арочный профиль, который имеет все прочностные характеристики обычного материала. Также в конструкции можно использовать обычный профиль, изогнутый на специальном оборудовании.

Гипсокартон для перегородок

Гипсокартон уже в течение довольно долгого времени остается материалом, который используется практически во всех видах строительных и ремонтных работ. Это своего рода универсальный материал, который используется и для создания обычных стен, и для возведения перегородок (как невысоких, так и сплошных), и для отделки потолка, и для строительства необходимых ящичков, и для многого другого. Иными словами, гипсокартон постоянно находит себе все новое и новое применение в ремонте и строительстве. Данный материал популярен во многом потому, что он имеет весьма низкую стоимость, очень легок в монтаже, позволяет обеспечить высокий уровень тепло- и шумоизоляции. И это далеко не все преимущества гипсокартона. Наиболее частым в ремонте является монтаж перегородок без двери из ГКЛ.

Иными словами, гипсокартон постоянно находит себе все новое и новое применение в ремонте и строительстве. Данный материал популярен во многом потому, что он имеет весьма низкую стоимость, очень легок в монтаже, позволяет обеспечить высокий уровень тепло- и шумоизоляции. И это далеко не все преимущества гипсокартона. Наиболее частым в ремонте является монтаж перегородок без двери из ГКЛ.

Как ставить каркас для перегородки из гипсокартона?

Прежде чем установить в качестве перегородки листы из гипсокартона, необходимо создать так называемый остов для нее. Каркас позволяет удерживать несколько листов гипсокартона ровно и надежно. Ну и не стоит упускать из виду тот факт, что ГКЛ необходимо прикреплять к чему-то. Для того чтобы проделать данную работу, необходимо рассмотреть несколько вариантов возведения каркаса для перегородок.

Металлический профиль для каркаса перегородки из гипсокартона

Схема устройства перегородки из гипсокартона на металлическом каркасе.

Наиболее популярными являются 2 варианта, с помощью которых возводится каркас. Установка предполагает прикрепление гипсокартона к металлическому профилю или к каркасу из сколоченных между собой деревянных брусков и досок. Первый вариант предпочтителен в том случае, если вы возводите перегородку без двери в помещение, которое отличается повышенной пожароопасностью. Металлический профильизготавливается он из высококачественной оцинкованной стали с помощью метода холодного гнутья. Такой профиль используется практически во всех помещениях — и в хозяйственных, и в промышленных, и, конечно же, в жилых домах. То, что в процессе изготовления профиля используется именно оцинкованная сталь, позволяет не употреблять никаких изоляционных материалов при его выпиливании или другом внешнем воздействии на металл.

Оцинкованная сталь позволяет свести возможность коррозии металла к минимуму. Обычно на заводах осуществляется изготовление профиля по строго определенным размерам. Если вам необходимы особые условия, то на некоторых таких фабриках предоставляется возможность заказать профиль собственного размера. Но при этом он не может быть короче 50 см и длиннее 6 м. Для того чтобы профиль крепился к потолку, полу или стене максимально прочно и надежно, в процессе его монтажа используются разнообразные кронштейны, тяги и подвесы.

Но при этом он не может быть короче 50 см и длиннее 6 м. Для того чтобы профиль крепился к потолку, полу или стене максимально прочно и надежно, в процессе его монтажа используются разнообразные кронштейны, тяги и подвесы.

Помимо этого, необходимо использовать особые крепежные инструменты для монтажа профиля к ГКЛ. К ним относятся анкеры, дюбели, саморезы и другие винты. Они позволяют нести более существенную нагрузку как стене, так и перегородке, на которую в дальнейшем могут быть подвешены не только картины, но даже и тяжелые ящики. В разнообразных помещениях можно использовать несколько вариантов крепежных деталей: нейлоновые или полипропиленовые дюбели. Если требуется особая прочность перегородки, то используются и металлические дюбели. Устанавливать ГКЛ на гвозди нельзя, так как они могут раскрошить гипс.

Как обработать поверхность → Отделка помещений → Как правильно выбрать краску → Технологии обработки поверхностей → Выравниваем и отделываем стены → Выбор и нанесение грунтовки → Удаление с поверхности → Натяжные потолки и технологии→ Обзоры и отзывы

Разделение в HCL Unica Suite

Обеспечение безопасности пользовательской информации имеет первостепенное значение для любого бренда или организации. В семействе продуктов Unica разделы позволяют защитить данные, связанные с различными группами пользователей. Когда вы настраиваете Unica Campaign или родственное приложение Unica для работы с несколькими разделами, пользователи могут видеть каждый раздел как отдельный экземпляр приложения. Нет никаких указаний на то, что на том же компьютере существуют другие разделы.

В семействе продуктов Unica разделы позволяют защитить данные, связанные с различными группами пользователей. Когда вы настраиваете Unica Campaign или родственное приложение Unica для работы с несколькими разделами, пользователи могут видеть каждый раздел как отдельный экземпляр приложения. Нет никаких указаний на то, что на том же компьютере существуют другие разделы.

Как работают несколько разделов?

Для приложений Unica, которые работают с Unica Campaign, вы можете сконфигурировать приложение в разделах, где вы настроили экземпляр Unica Campaign. Пользователи приложений в каждом разделе могут получить доступ к функциям, данным и таблицам клиентов Unica Campaign, настроенным для Unica Campaign в том же разделе.

Преимущества разделов

Наличие нескольких разделов полезно для обеспечения надежной защиты между группами пользователей, поскольку каждый раздел имеет собственный набор системных таблиц Unica Campaign. Нельзя использовать несколько разделов, когда группы пользователей должны совместно использовать данные.

Нельзя использовать несколько разделов, когда группы пользователей должны совместно использовать данные.

Каждый раздел имеет собственный набор настроек конфигурации, и Unica Campaign может быть настроена для каждой группы пользователей. Однако все разделы используют одни и те же установочные двоичные файлы. Используя одни и те же двоичные файлы для всех разделов, вы можете свести к минимуму усилия по установке и обновлению для нескольких разделов.

Назначение пользователя раздела

Доступ к разделам управляется через членство в группах платформы Unica. За исключением суперпользователя раздела (platform_admin), каждый пользователь HCL может принадлежать одному разделу. Пользователь, которому требуется доступ к нескольким разделам, должен иметь отдельную учетную запись для каждого раздела.

Если имеется только один раздел, пользователи не должны быть явно назначены этому разделу для доступа к Unica Campaign.

Доступ к данным раздела

В конфигурации с несколькими разделами разделы имеют следующие характеристики безопасности:

- Пользователь не может получить доступ к разделу, если он не является членом группы, назначенной разделу.

- Пользователь одного раздела не может просматривать или изменять данные в другом разделе.

- Пользователи не могут перемещаться по файловой системе Unica Campaign выше корневого каталога своего раздела из диалоговых окон обзора в Unica Campaign. Например, если существуют два раздела с именами partition1 и partition2, и вы принадлежите к группе, связанной с partition1, вы не сможете перемещаться по структуре каталогов для partition2 из диалогового окна.

Как настроить новые разделы в HCL Unica Suite?

HCL Unica Кампания и оптимизация.

Чтобы добавить новый раздел для Unica Campaign и Optimize, необходимо выполнить следующие шаги.

1. Каждый раздел будет иметь собственный набор системных таблиц. В доме вашей системной таблицы необходимо создать отдельную базу данных (или схему), чтобы новый раздел соответствовал этому требованию.

2. Настройте JDBC и ODBC (или собственное соединение, в зависимости от того, что применимо) для доступа к вашему источнику данных.

3. Запустите следующие сценарии, чтобы создать и заполнить схему системной таблицы:

- ac_systab_ora.sql

- ac_populate_tables_ora.sql

- aco_systab_ora.sql

- aco_populate_tables.sql

- aco_extra_indexes_ora.sql

ПРИМЕЧАНИЕ. Это имена сценариев, когда Oracle ® используется для системных таблиц. Соответствующие сценарии необходимо выбирать в зависимости от типа системной таблицы.

4. Следующей задачей является создание необходимой структуры папок в каталоге разделов. Для этого существующая структура папок для «partition1» (по умолчанию создается установщиком) может быть продублирована. Если в какой-либо из подпапок «раздела 1» есть какие-либо существующие файлы, эти файлы (или подпапки) следует удалить, чтобы для нового раздела была доступна пустая структура папок. Учтите, что вы создали «partition2» как новую папку в каталоге разделов.

5. Затем необходимо выполнить клонирование раздела по умолчанию с помощью утилиты partitionTool, доступной в  Ниже приведен синтаксис для выполнения этой утилиты:

Ниже приведен синтаксис для выполнения этой утилиты:

./partitionTool.sh -c -s partition1 -n partition2

Здесь «partition1» указывается вместе с «-s» — это имя исходного раздела, а «partition2» предоставляется вместе с ‘-n’ это имя целевого раздела, который будет создан после клонирования.

6. После успешного выполнения вышеуказанной команды перезапуск сервера веб-приложений, на котором развернута Unica Platform. После перезапуска вновь созданная группа (partition2) и пользователь-администратор (partition2AdminUser) будут видны, если вы вошли в систему с использованием пользователя «platform_admin».

7. Следующим действием является создание структуры разделов на странице «Конфигурация», чтобы администратор мог настроить новый раздел. Для этого необходимо использовать параметр «partitionTemplate». Для этого перейдите к Campaign ➡️ разделы на странице «Конфигурация» и затем нажмите «partitionTemplate», как показано ниже:

На всякий случай, если эта опция недоступна, администратор может использовать следующую команду для импорта раздела. template:

template:

configTool.sh(bat) -i -p «Affinium|Campaign|partitions» -f

8. После выбора опции «(partitionTemplate)» на правой странице вы увидите панель partitionTemplate с пустым полем «Новое имя категории», как показано ниже, где вам нужно будет указать имя, которое было использовано при создании пустой файловой системы на шаге 4 и клонировании раздела, как указано на шаге 5, а затем нажмите «Сохранить изменения»:

9. Это действие создаст новую структуру раздела с теми же категориями и свойствами, что и на шаге 5. шаблон раздела.

10. Следующим шагом является импорт шаблона(ов) источника данных, которые необходимы для подключения системных таблиц для этого вновь созданного раздела, как показано ниже:

./configTool.sh (bat) -i -p «Affinium|Campaign |partitions|partition2|dataSources» -f

11. Как только требуемый шаблон базы данных будет доступен, следующим шагом будет создание источника данных для системных таблиц Campaign (UA_SYSTEM_TABLES) для новой раздел. В этом источнике данных вы должны использовать новую схему, в которой вы запустили сценарий, описанный в пункте 2 выше. Кроме того, администратору необходимо создать источник(и) данных для пользовательских таблиц, откуда будут поступать данные для новых кампаний по разделам.

В этом источнике данных вы должны использовать новую схему, в которой вы запустили сценарий, описанный в пункте 2 выше. Кроме того, администратору необходимо создать источник(и) данных для пользовательских таблиц, откуда будут поступать данные для новых кампаний по разделам.

12. Выполните следующие действия, чтобы настроить системных пользователей для Unica Campaign для нового раздела:

- Используйте существующую или новую учетную запись пользователя, созданную для нового раздела, чтобы сохранить учетные данные для следующих источников данных:

— Система Campaign таблицы

— Витрина данных клиентов (пользовательские таблицы) - Если Unica установлена в операционной системе, отличной от Windows, для атрибута Альтернативный логин системного пользователя введите имя UNIX для пользователя в группе, которая имеет общие привилегии с пользователями UNIX кампании Unica.

13. Выполнив все эти шаги, вы можете попробовать войти в систему с пользователем, принадлежащим к только что созданному разделу (с соответствующими правами доступа к Campaign для нового раздела). Этот пользователь сможет получить доступ к Campaign и сможет выполнять действия для этого раздела на основании имеющихся у него прав доступа.

Этот пользователь сможет получить доступ к Campaign и сможет выполнять действия для этого раздела на основании имеющихся у него прав доступа.

14. Кроме того, выполните определенные действия в Оптимизации, такие как создание сеанса оптимизации, запуск сеанса с пользователем, который принадлежит к новому разделу. Вы заметите, что все данные, связанные с «Оптимизацией», заполняются новой базой данных разделов (или схемой).

HCL Unica Plan

Для Unica Plan создание нескольких разделов становится возможным только тогда, когда Unica Plan интегрирован с Unica Campaign. В противном случае нет никакого воздействия. В случае интеграции Plan-Campaign необходимо выполнить следующие настройки:

1. Войдите в Unica под пользователем «platform_admin» и перейдите к «Affinium|Campaign|partitions|

2. Для нового раздела необходимо создать отдельные шаблоны проектов (типа кампании). При создании этих шаблонов «Идентификатор раздела» должен соответствовать идентификатору вновь созданных разделов, как показано ниже:

При создании этих шаблонов «Идентификатор раздела» должен соответствовать идентификатору вновь созданных разделов, как показано ниже:

3. Таким образом, когда новый проект создается с использованием таких шаблонов, и когда из такого проекта создается связанная кампания. , эта кампания будет создана в другом разделе (в данном случае в ‘partition2’).

HCL Unica Централизованное управление предложениями (COM)

При настройке централизованного управления предложениями Unica или связанного приложения Unica для работы с несколькими разделами пользователи могут видеть каждый раздел как отдельный экземпляр приложения. Нет никаких указаний на то, что на том же компьютере существуют другие разделы. Поскольку модули Централизованного управления предложениями используют тот же источник данных, что и Campaign, нет необходимости создавать какой-либо дополнительный источник данных, чтобы Централизованное управление предложениями функционировало в многораздельной среде. Есть только несколько параметров конфигурации, которые необходимо выполнить, чтобы включить это.

Есть только несколько параметров конфигурации, которые необходимо выполнить, чтобы включить это.

Для включения нескольких разделов для централизованного управления предложениями необходимо выполнить следующие настройки:

1. Войдите в Unica с помощью пользователя «platform_admin» и перейдите к «Affinium|Offer|partitions». В этом месте вы найдете «paritionTemplate», который используется для добавления нового раздела для централизованного управления предложениями.

2. Здесь вам нужно указать «Новое имя категории», которое является именем для вашего нового раздела, как показано ниже:

3. После сохранения будут созданы конфигурации для конкретного раздела для централизованного управления предложениями. Вам нужно будет перейти к « Affinium|Offer|partitions|partition2|dataSources|UA_SYSTEM_TABLES» для обновления JndiName и типа, характерного для нового раздела, как показано ниже:

в новый раздел.

5. После выполнения этих конфигураций и присвоения ролей пользователи, принадлежащие к новому разделу, могут войти в систему и создать новые атрибуты предложений, шаблоны предложений и предложения, для которых данные будут помещены в соответствующие таблицы нового раздела.

HCL Unica Deliver

Предварительные требования:

- Для каждого раздела требуется отдельная учетная запись Unica Hosted Services и учетные данные для доступа. Итак, убедитесь, что у вас есть отдельная учетная запись для хостинговых услуг.

- Создайте системного пользователя, который может получить доступ к системным таблицам Unica Deliver, которые вы создадите в схеме Unica Campaign для раздела.

- Создайте раздел в Unica Campaign для работы с разделом, который вы создаете для Unica Deliver. Обратите внимание на название раздела.

- Запустить сценарии, предназначенные для создания и заполнения системных таблиц Unica Deliver. Эти сценарии доступны в разделе <КАМПАНИЯ_HOME>/Deliver/ddl. Они должны выполняться для системных таблиц Campaign для этого раздела.

- Чтобы настроить несколько разделов в Unica Deliver, вы должны настроить соответствующие разделы в Unica Campaign.

После выполнения предварительных условий вы можете выполнить следующие шаги, чтобы активировать новый раздел для Unica Deliver:

1. Войдите в Unica с помощью «platform_admin» и перейдите к «Affinium|Deliver|partitions». Здесь вы увидите ‘(partition)’, который используется для создания нового раздела для Deliver:

Войдите в Unica с помощью «platform_admin» и перейдите к «Affinium|Deliver|partitions». Здесь вы увидите ‘(partition)’, который используется для создания нового раздела для Deliver:

В поле «Имя новой категории» укажите имя нового раздела для доставки. Поскольку Unica Deliver работает с Unica Campaign в пределах определенного раздела, структуры разделов Unica Deliver и Unica Campaign должны указывать одно и то же имя. Имена разделов должны точно совпадать.